Isi

Syarat retas atau peretasan itu digunakan di "masa lalu yang baik" untuk menggambarkan tindakan mempelajari hal-hal baru tentang sistem dan komputer secara umum. Pada tahun-tahun terakhir ini, berkat beberapa tindakan mengerikan, serta publikasi istilah yang tidak tepat di media, istilah peretasan menjadi memiliki konotasi yang buruk. Di sisi lain, banyak perusahaan yang mempekerjakan peretas sehingga mereka dapat menguji kekuatan dan kelemahan sistem itu sendiri. Mereka para peretas tahu seberapa jauh mereka dapat melangkah dan keandalan yang telah mereka berikan kepada perusahaan menjamin gaji yang baik.

Jika Anda siap untuk menyelam dan mempelajari seni ini, teruslah membaca artikel ini untuk mengetahui beberapa tip untuk menunjukkan di mana Anda harus memulai.

Langkah

Metode 1 dari 2: Sebelum Anda mulai meretas

Pelajari bahasa pemrograman. Anda tidak boleh dibatasi pada bahasa tertentu, tetapi ada beberapa pedoman yang dapat diikuti.- C adalah bahasa di mana sebagian besar sistem operasi dikembangkan. Ini mengajarkan sesuatu yang sangat penting untuk peretasan: bagaimana memori bekerja.

- Python atau Ruby adalah bahasa skrip modern dan kuat yang dapat digunakan untuk mengotomatiskan berbagai tugas.

- Basis 64 juga merupakan pilihan yang bagus. Ini adalah bahasa yang mengubah huruf, angka, dan simbol menjadi berbagai huruf, angka, dan simbol.

- Perl adalah pilihan yang baik dalam bidang ini, meskipun juga bermanfaat untuk mempelajari PHP, karena banyak digunakan oleh pemula untuk "meretas" aplikasi web yang ditulis dengan buruk (forum, blog, dll.).

- Skrip Bash adalah suatu kebutuhan, suatu keharusan. Ini adalah cara kebanyakan server dapat dengan mudah dimanipulasi - dengan menulis skrip online, yang akan melakukan sebagian besar pekerjaan.

- ASM juga merupakan kebutuhan mendasar. Ini adalah kerangka kerja untuk beberapa tujuan dalam hal manipulasi dan analisis bytecode Java. Anda tidak akan dapat mengeksploitasi (mengeksploitasi) program jika Anda tidak memiliki pengetahuan tentang ASM.

Ketahui target Anda. Proses pengumpulan informasi tentang target Anda dikenal sebagai pencacahan. Semakin banyak Anda mengetahui tentang target sebelumnya, semakin sedikit kejutan yang Anda miliki.

Metode 2 dari 2: Peretasan

Gunakan terminal * nix ( * nix berarti terminal berbasis Unix, baik itu Linux, OS X, BSD, dll.). Cygwin akan membantu Anda mengemulasi terminal * nix untuk pengguna sistem operasi Windows. Nmap, khususnya, menggunakan WinPCap untuk dijalankan di Windows dan tidak membutuhkan Cygwin. Namun, Nmap bekerja dengan buruk pada sistem Windows karena kurangnya soket yang dibutuhkannya. Anda juga harus mempertimbangkan untuk menggunakan Linux atau BSD sebagai sistem operasi, karena keduanya lebih fleksibel, andal, dan lebih aman. Sebagian besar distribusi Linux dilengkapi dengan sejumlah alat berguna yang telah diinstal sebelumnya.

- Di sisi lain, di Windows 10 Fall Creators Update dan yang lebih canggih, Anda dapat menemukan terminal * nix di Windows Store. Windows dapat meniru baris perintah Linux berkat Subsistem Linux Windows.

Lindungi mesin Anda terlebih dahulu. Pahami dengan benar semua teknik dasar, termasuk cara melindungi diri sendiri. Mulailah dengan hal-hal dasar - apakah Anda menemukan server yang menghosting situs web tentang rasisme, pedofilia, atau aktivitas ilegal lainnya? Cobalah untuk meretasnya dengan cara apa pun yang Anda bisa. Jangan memodifikasi situs, kendalikan saja.

Uji targetnya. Bisakah Anda mengakses sistem jarak jauh? Meskipun Anda dapat menggunakan ping (yang tersedia di sebagian besar sistem operasi) untuk mengetahui apakah target aktif, Anda tidak dapat selalu mengandalkan hasil dari alat ini - tergantung pada protokol ICMP, yang dapat dengan mudah dinonaktifkan oleh administrator sistem paranoid.

Tentukan Sistem Operasi (OS). Lakukan pemindaian port. Coba pOf atau nmap untuk memindai port. Ini akan menampilkan port yang terbuka pada mesin, OS dan bahkan dapat menunjukkan jenis firewall atau router yang mereka gunakan sehingga Anda dapat merencanakan tindakan. Anda dapat mengaktifkan deteksi OS pada nmap menggunakan parameter -O. Seperti ping, nmap, jika tidak ditentukan, pertama-tama akan menggunakan ICMP untuk menentukan apakah target aktif atau tidak; oleh karena itu, jika administrator sistem telah memblokir ICMP, Anda harus menggunakan parameter -sP untuk menentukan apakah target aktif, bahkan jika itu memblokir protokol ICMP.

Temukan jalan atau pintu terbuka dalam sistem. Port umum, seperti FTP (21) dan HTTP (80) umumnya terlindungi dengan baik dan mungkin hanya rentan terhadap serangan yang belum ditemukan.

- Coba port TCP atau UDP lain yang mungkin terlewatkan, seperti Telnet dan beberapa port UDP yang dibiarkan terbuka untuk permainan jaringan (LAN).

- Port terbuka 22 biasanya merupakan bukti bahwa layanan SSH (shell aman) berjalan pada target, yang terkadang dapat dipaksa dengan serangan brute force.

Pecahkan kata sandi atau metode otentikasi. Ada beberapa cara untuk memecahkan kata sandi, termasuk bruteforce atau brute force. Menggunakan serangan bruteforce pada kata sandi berarti mencoba semua kemungkinan kata sandi yang didefinisikan dalam file yang disebut "kamus" perangkat lunak bruteforce.

- Pengguna biasanya tidak disarankan menggunakan sandi yang lemah, jadi bruteforce bisa memakan waktu lama. Namun, ada peningkatan besar dalam teknik bruteforce.

- Sebagian besar algoritme hashing lemah, dan Anda dapat secara signifikan meningkatkan kecepatan pemutusan dengan memanfaatkan kelemahan ini (seperti Anda dapat memotong algoritme MD5 sebanyak 1/4 untuk mempercepat prosesnya).

- Teknik baru menggunakan kartu video sebagai prosesor tambahan - dan ini ribuan kali lebih cepat.

- Untuk mencapai pemecahan kata sandi yang lebih cepat, Anda dapat mencoba menggunakan Tabel Pelangi, tabel pencarian yang menggunakan algoritme transaksi waktu-memori, memungkinkan pemulihan teks asli kata sandi melalui kata sandi rusak (hash) yang memiliki dihasilkan oleh algoritme hash kriptografi. Perhatikan bahwa meretas kata sandi adalah teknik yang efisien hanya jika Anda sudah memiliki hash kata sandi.

- Bereksperimen dengan semua kemungkinan kata sandi saat mencoba masuk ke mesin bukanlah ide yang baik, karena dapat dengan mudah diidentifikasi dengan sistem deteksi intrusi, mencemari sistem log dan dapat memakan waktu bertahun-tahun untuk menemukan kata sandi, dalam beberapa kasus.

- Anda juga dapat menggunakan tablet yang di-root, menginstal pemindai TCP, dan memutar file melalui jaringan. Dengan demikian, alamat IP akan terbuka, menyebabkan kata sandi muncul di Proxy Anda.

- Umumnya lebih mudah untuk menemukan cara lain untuk mengakses sistem daripada memecahkan kata sandi.

Dapatkan hak istimewa pengguna super (root). Cobalah untuk mendapatkan hak root jika target Anda adalah mesin * nix, atau hak administrator jika itu adalah mesin Windows.

- Sebagian besar informasi yang akan sangat menarik akan dilindungi dan Anda memerlukan tingkat otentikasi tertentu untuk mendapatkannya. Untuk melihat semua file di komputer, Anda memerlukan hak superuser - akun pengguna yang telah diberi hak yang sama dengan pengguna "root" di sistem seperti Linux atau BSD.

- Untuk router, ini adalah pengguna admin secara default (kecuali telah dimodifikasi); untuk Windows, akun ini adalah akun Administrator.

- Mendapatkan akses ke suatu sistem tidak berarti Anda dapat mengakses semuanya. Hanya pengguna super, akun administrator, atau akun root yang dapat melakukan ini.

Gunakan beberapa trik. Seringkali, untuk mendapatkan akses sebagai pengguna super, Anda perlu menggunakan beberapa trik, seperti membuat buffer overflow, yang dapat dilakukan yang menyebabkan kelebihan dan kelebihan di tumpukan memori, memungkinkan Anda untuk memasukkan kode untuk melakukan tugas dengan hak istimewa. pengguna super.

- Pada sistem berbasis Unix, hal ini akan terjadi jika perangkat lunak yang rusak atau bermasalah memiliki set bit setuid, sehingga program dapat dijalankan sebagai pengguna yang berbeda (pengguna super, misalnya).

- Hanya dengan menulis atau menemukan program yang tidak aman yang dapat Anda jalankan di mesin target dan Anda diizinkan untuk melakukannya.

Buat pintu belakang (pintu belakang). Setelah Anda mendapatkan kendali penuh atas mesin, sebaiknya pastikan Anda dapat kembali lagi. Ini dapat dilakukan dengan membuat pintu belakang atau pintu belakang di layanan sistem, seperti server SSH. Namun, pintu belakang Anda mungkin dihapus pada pembaruan sistem berikutnya. Seorang peretas berpengalaman akan membuat pintu belakang pada kompiler itu sendiri, sehingga setiap perangkat lunak yang dikompilasi akan menjadi cara potensial untuk memberikan akses ke mesin.

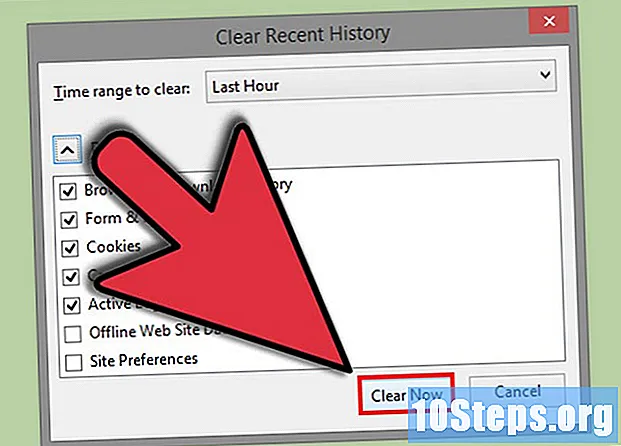

Tutupi jejak Anda. Jangan biarkan administrator mengetahui bahwa sistem telah disusupi. Jangan memodifikasi situs (jika ada), jangan membuat lebih banyak file dari yang Anda perlukan. Jangan buat pengguna tambahan. Bertindak secepat mungkin. Jika Anda telah memperbaiki server, seperti server SSHD, buat kata sandi rahasia yang sangat kompleks. Jika seseorang mencoba masuk dengan kata sandi lain, server harus mengizinkan mereka masuk, tetapi tidak boleh berisi informasi penting apa pun.

Tips

- Baca buku tentang jaringan TCP / IP.

- Peretas adalah orang yang membangun internet, membuat Linux, dan mengerjakan proyek perangkat lunak bebas atau sumber terbuka. Dianjurkan untuk melihat istilah peretasan atau peretas dengan cara yang terhormat, serta sesuatu yang membutuhkan banyak pengetahuan profesional agar sesuatu yang serius dapat dilakukan di lingkungan nyata.

- Ada perbedaan besar antara hacker dan cracker. Seorang cracker dimotivasi oleh alasan jahat (juga dikenal sebagai uang); seorang peretas mencoba menyerap pengetahuan melalui eksploitasi, dengan biaya berapa pun dan dengan cara apa pun - tidak selalu legal.

- Meskipun bagus bahwa ada begitu banyak kursus pelatihan yang legal dan aman yang tersedia bagi siapa pun, kebenaran yang menyedihkan adalah Anda tidak akan bisa menjadi biasa-biasa saja jika Anda tidak melakukan sesuatu yang berpotensi ilegal. Anda tidak bisa menjadi seseorang di bidang ini jika Anda tidak menghadapi masalah nyata dalam sistem nyata, dengan risiko nyata tertangkap. Ingatlah ini.

- Ingat: meretas tidak hanya berarti merusak sistem komputer, mendapatkan pekerjaan, menjual eksploitasi dan kode berbahaya di pasar gelap, atau membantu seseorang membahayakan sistem keamanan. Anda tidak di sini untuk membantu administrator dengan pekerjaannya. Anda di sini untuk menjadi yang terbaik.

- Ingatlah bahwa jika target Anda tidak melakukan yang terbaik untuk menjauh, Anda tidak akan menjadi ahli dalam hal itu. Tentu saja, jangan sombong, jangan menganggap diri Anda sebagai yang terbaik dari yang terbaik. Jadikan ini sebagai tujuan Anda: Anda harus menjadi lebih baik dan lebih baik. Setiap hari Anda tidak mempelajari sesuatu yang baru akan menjadi hari yang hilang. Anda semua yang penting. Menjadi lebih baik, dengan biaya berapa pun. Tidak ada jalan pintas; Anda perlu mendedikasikan diri Anda sepenuhnya.

- Kecuali Anda seorang ahli, seorang peretas profesional, menggunakan taktik ini pada komputer dari perusahaan populer atau bahkan pemerintah akan sama dengan mencari masalah. Ingatlah bahwa ada orang dengan pengetahuan lebih sedikit daripada Anda dan yang melindungi sistem ini sebagai cara untuk mencari nafkah. Begitu ditemukan, terkadang mereka terus memantau si penyusup untuk membiarkan diri mereka memberatkan diri sendiri sebelum mengambil tindakan hukum. Ini berarti Anda mungkin berpikir Anda memiliki akses gratis setelah meretas sistem, padahal sebenarnya Anda sedang diawasi, dan Anda dapat dihentikan kapan saja.

Peringatan

- Meretas sistem pihak ketiga bisa jadi ilegal, jadi jangan lakukan itu kecuali Anda yakin bahwa pemilik sistem telah memberi Anda izin untuk melakukannya atau jika Anda yakin itu akan sepadan dan Anda tidak akan tertangkap.

- Penyalahgunaan informasi ini dapat menjadi kejahatan lokal atau federal. Artikel ini dimaksudkan untuk menjadi informatif dan harus digunakan hanya untuk tujuan etis, dan tidak pernah untuk kegiatan ilegal.

- Jangan sepenuhnya menghapus file log; sebagai gantinya, hapus hanya entri yang mungkin memberatkan Anda. Pertanyaan lainnya adalah, apakah ada cadangan file log? Bagaimana jika mereka membandingkan kedua file dan melihat baris yang Anda hapus? Selalu pikirkan tindakan Anda. Hal terbaik adalah menghapus garis acak dari log, termasuk milik Anda.

- Berhati-hatilah jika Anda merasa menemukan pelanggaran yang terlalu mudah dieksploitasi atau kesalahan besar dalam manajemen keamanan. Seorang profesional keamanan yang merancang sistem mungkin mencoba memainkan trik atau mungkin telah menyiapkan honeypot (pot madu).

- Jika Anda tidak merasa percaya diri dengan kemampuan Anda, jauhi upaya untuk masuk ke sistem pemerintahan atau bahkan militer. Meskipun mereka memiliki lubang keamanan, mereka memiliki banyak uang untuk melacak dan menangkap Anda. Jika Anda menemukan pembobolan dalam jaringan seperti ini, yang terbaik adalah membiarkan beberapa peretas yang lebih berpengalaman daripada Anda, atas kepercayaan Anda, menangani ini sehingga Anda dapat menggunakan sistem ini dengan baik.

- Jangan pernah melakukan sesuatu hanya untuk kesenangan. Ingatlah bahwa membobol jaringan dan sistem bukanlah permainan, tetapi kekuatan yang bahkan dapat mengubah dunia. Jangan sia-siakan sikap kekanak-kanakan.

Bahan yang dibutuhkan

- Komputer (cepat) dengan koneksi internet.

- Proksi (opsional).

- Pemindai IP.

- Petaflops dapat membantu.